Ως συσκευή IoT, θεωρείται οποιοδήποτε «πράγμα» έχει τη δυνατότητα να συνδεθεί στο Διαδίκτυο. Από τα παραδοσιακά endpoints, όπως σταθεροί και φορητοί υπολογιστές, κινητά τηλέφωνα, tablets και servers, μέχρι εκτυπωτές, κάμερες, έξυπνα ρολόγια, συστήματα παρακολούθησης υγείας, συστήματα πλοήγησης, έξυπνες κλειδαριές ή έξυπνοι θερμοστάτες κλπ. Σε εταιρικό επίπεδο, οι συσκευές IoT περιλαμβάνουν επίσης βιομηχανικά μηχανήματα, εργαλεία αυτοματισμού, το «έξυπνο» δίκτυο ή οποιαδήποτε άλλη συσκευή συλλέγει και μεταδίδει δεδομένα μέσω του Διαδικτύου.

Με τον όρο IoT Security, αναφερόμαστε στην πτυχή της κυβερνοασφάλειας, η οποία εστιάζει στην προστασία, στην παρακολούθηση και στην αποκατάσταση απειλών που σχετίζονται με το Διαδίκτυο των Πραγμάτων (IoT), ή το δίκτυο συνδεδεμένων συσκευών, όπως αυτές αναφέρονται παραπάνω. Η συγκεκριμένη πτυχή, που μέχρι πρότινος ήταν ήσσονος σημασίας στο ευρύτερο πλαίσιο της στρατηγικής για την ασφάλεια στον κυβερνοχώρο, πλέον και με δεδομένη την στροφή στην απομακρυσμένη εργασία, αποτελεί επιτακτική ανάγκη για επιχειρήσεις και οργανισμούς κάθε μεγέθους.

Η ανάπτυξη του IoT και οι νέες προκλήσεις ασφάλειας

Με τους ανθρώπους να βασίζονται πια σε μεγάλο βαθμό τόσο στο οικιακό τους δίκτυο όσο και στις προσωπικές τους συσκευές για την πραγματοποίηση επιχειρηματικών δραστηριοτήτων, πολλοί κυβερνοεγκληματίες εκμεταλλεύονται τα χαλαρά ή και ανύπαρκτα μέτρα ασφάλειας σε επίπεδο endpoint, για να εξαπολύσουν επιθέσεις. Απώτερος σκοπός, είναι να αποκτήσουν πρόσβαση σε περιουσιακά στοιχεία υψηλής αξίας ή να ασκήσουν κακόβουλη δραστηριότητα, όπως κλοπή δεδομένων ή ευαίσθητων πληροφοριών. Ως εκ τούτου, ανεπαρκή πρωτόκολλα, πολιτικές και διαδικασίες IoT, μπορούν δυνητικά να αποτελέσουν σοβαρό κίνδυνο για τους οργανισμούς, καθώς οποιαδήποτε συσκευή μπορεί να χρησιμοποιηθεί ως σημείο εισόδου στο ευρύτερο εταιρικό δίκτυο.

Εξάλλου, κατά την τελευταία δεκαετία, η τεχνολογία IoT γνώρισε εκπληκτική ανάπτυξη. Σύμφωνα με σχετική μελέτη της IoT Analytics, οι συνδέσεις IoT, όπως έξυπνες οικιακές συσκευές, συνδεδεμένα αυτοκίνητα και βιομηχανικός εξοπλισμός δικτύου, ξεπέρασαν για πρώτη φορά το 2020 τις παραδοσιακές συνδεδεμένες συσκευές όπως υπολογιστές και κινητά τηλέφωνα, αντιπροσωπεύοντας το 54% από 21,7 δισεκατομμύρια ενεργές συνδεδεμένες συσκευές. Η εταιρεία εκτιμά ότι μέχρι το 2025, θα υπάρχουν περισσότερες από 30 δισεκατομμύρια συνδέσεις IoT, που ισοδυναμεί με περίπου τέσσερις συσκευές IoT ανά άτομο, κατά μέσο όρο!

Οι παραδοσιακές λύσεις ασφάλειας δεν αρκούν

Παραδοσιακά, οι επιχειρήσεις -αλλά και οι οικιακοί χρήστες- προστάτευαν τις συσκευές τους μέσω μιας σειράς μέτρων ασφαλείας, όπως λογισμικά anti-virus και firewalls. Ωστόσο, αυτά τα μέτρα ενδέχεται να μην είναι κατάλληλα για την προστασία συσκευών IoT, καθώς πολλές από αυτές δεν έχουν σχεδιαστεί με γνώμονα την ασφάλεια και δεν διαθέτουν καν την επεξεργαστική ισχύ και τις δυνατότητες αποθήκευσης για να υποστηρίξουν την εγκατάσταση πρόσθετης ασφάλειας στην ίδια τη συσκευή.

Ακόμη και οι συσκευές εκείνες που υποστηρίζουν την εγκατάσταση πρόσθετων μέτρων ασφαλείας, ενδέχεται να μην είναι συμβατές με το υπάρχον σύνολο εργαλείων κυβερνοασφάλειας της εταιρείας. Επιπλέον, με τα διαφορετικά λειτουργικά συστήματα και την ποικιλία υλικών, ο εκάστοτε οργανισμός δεν θα είναι ποτέ σε θέση να προστατεύσει όλες τις συνδεδεμένες συσκευές χρησιμοποιώντας ενιαία εργαλεία, πολιτικές και διαδικασίες.

Επιπρόσθετα, οι συσκευές IoT, όπως τα παραδοσιακά endpoints, απαιτούν ενημερώσεις κώδικα και λειτουργικού συστήματος. Ο τεράστιος αριθμός των συνδεδεμένων συσκευών, δυσκολεύει τους οργανισμούς να διαχειρίζονται αυτήν τη δραστηριότητα, ειδικά εάν οι συσκευές ανήκουν σε υπαλλήλους. Τέλος, οι συνδεδεμένες συσκευές δεν απαιτούν ισχυρές πρακτικές κωδικού πρόσβασης, ζήτημα το οποίο επιδεινώνεται από το γεγονός ότι πολλοί άνθρωποι υποτιμούν τους κινδύνους που ενέχουν οι μη παραδοσιακές συνδεδεμένες συσκευές.

Όλα τα παραπάνω, οδηγούν στο συμπέρασμα ότι οι εταιρείες δεν μπορούν να προστατεύσουν περαιτέρω τα endpoints και πρέπει να βασίζονται σε δυνατότητες ασφάλειας δικτύου για την πρόληψη επιθέσεων, καθώς και για τον εντοπισμό και την αποκατάσταση απειλών, όταν προκύπτουν. Ως εκ τούτου, είναι απαραίτητο να αναπτύξουν μια ολοκληρωμένη στρατηγική κυβερνοασφάλειας, που να προστατεύει από ένα ευρύ φάσμα κυβερνοεπιθέσεων, τόσο σε επίπεδο endpoint όσο και σε επίπεδο δικτύου.

Βέλτιστες πρακτικές για την ασφάλεια του IoT

Σε ό,τι αφορά τους χρήστες, είναι σημαντικό να αντιμετωπίζονται οι συνδεδεμένες συσκευές με το ίδιο επίπεδο ασφάλειας όπως ένα παραδοσιακό endpoint. Για το σκοπό αυτό, προτείνεται:

- Η διαρκής ενημέρωση κώδικα και λειτουργικού συστήματος που απαιτούνται από τη συνδεδεμένη συσκευή.

- Η χρήση αυστηρής πολιτικής για κωδικούς πρόσβασης σε όλες τις συνδεδεμένες συσκευές.

- Η ενεργοποίηση ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA).

- Η τακτική απογραφή των συνδεδεμένων συσκευών σας και η απενεργοποίηση των στοιχείων που δεν χρησιμοποιούνται τακτικά.

Παράλληλα, σε επίπεδο επιχείρησης, οι βέλτιστες πρακτικές IoT περιλαμβάνουν ακόμα:

- Την ανάπτυξη και εφαρμογή μιας πολιτικής συσκευών IoT που περιγράφει πώς οι εργαζόμενοι μπορούν να εγγραφούν και να χρησιμοποιούν μια προσωπική συσκευή, καθώς και πώς ο οργανισμός θα παρακολουθεί, θα επιθεωρεί και θα διαχειρίζεται αυτές τις συσκευές για τη διατήρηση της ψηφιακής ασφάλειας του οργανισμού.

- Τη σύνταξη και διατήρηση μιας βασικής λίστας όλων των συσκευών IoT, τόσο αυτών που ανήκουν στον οργανισμό όσο και εκείνων που ανήκουν σε υπαλλήλους, για την καλύτερη κατανόηση της επιφάνειας επίθεσης και των μέτρων προστασίας που απαιτούνται για τη διατήρηση ενός ασφαλούς περιβάλλοντος.

- Η εφαρμογή CASB, που θα λειτουργεί ως σημείο ελέγχου ασφαλείας μεταξύ των χρηστών του cloud δικτύου και των εφαρμογών που βασίζονται στο cloud, για τη διαχείριση και την επιβολή όλων των πολιτικών και πρακτικών ασφάλειας δεδομένων, συμπεριλαμβανομένου του ελέγχου ταυτότητας, της εξουσιοδότησης, των ειδοποιήσεων και της κρυπτογράφησης.

- Την παρακολούθηση όλων των συσκευών δικτύου και τη λήψη άμεσων μέτρων εάν και όταν κάποια συσκευή εμφανίσει σημάδια ότι έχει γίνει compromise.

- Την κρυπτογράφηση όλων των δεδομένων που μεταδίδονται από και προς τις συνδεδεμένες συσκευές, από την αρχική τους μορφή σε μια εναλλακτική.

Εργαλεία για την ασφάλεια του IoT

Δεδομένου λοιπόν ότι δεν υπάρχει ένα ενιαίο εργαλείο ασφαλείας που να μπορεί να παρέχει ομοιόμορφη και πλήρη προστασία σε όλες τις συνδεδεμένες συσκευές, η ασφάλεια του IoT απαιτεί μια μίξη στοιχείων στρατηγικής ασφάλειας για endpoints και για το cloud. Οι δυνατότητες που περιγράφονται παρακάτω, συντελούν στη διασφάλιση της προστασίας όλων των συνδεδεμένων συσκευών και θεωρούνται αναγκαίες για όλους τους σύγχρονους οργανισμούς:

Next Generation Anti-Virus (NGAV)

Η επόμενη γενιά προστασίας από ιούς (NGAV) χρησιμοποιεί προηγμένες τεχνολογίες, όπως AI και μηχανική εκμάθηση, για τον εντοπισμό νέων και αναδυόμενων απειλών, εξετάζοντας περισσότερα στοιχεία, όπως κατακερματισμούς αρχείων, διευθύνσεις URL και διευθύνσεις IP.

Endpoint Detection and Response (EDR)

Το Endpoint Detection and Response (EDR), είναι μια λύση που παρέχει συνεχή και ολοκληρωμένη ορατότητα αναφορικά με το τι συμβαίνει στα endpoints, σε πραγματικό χρόνο, προσφέροντας στις επιχειρήσεις προηγμένες δυνατότητες ανίχνευσης και διερεύνησης απειλών, καθώς και εντοπισμό και περιορισμό κακόβουλης δραστηριότητας.

Managed Threat Hunting

Το «κυνήγι διαχειριζόμενων απειλών», διεξάγεται από ομάδες – ελίτ, με εμπειρία από περιστατικά που έχουν ήδη συμβεί, και οι οποίες συγκεντρώνουν και αναλύουν πλήθος δεδομένων, παρέχοντας καθοδήγηση σχετικά με τον καλύτερο τρόπο απόκρισης, όταν εντοπίζεται κακόβουλη δραστηριότητα.

Threat Intelligence Integration

Για να παραμείνουν μπροστά από τους επιτιθέμενους, οι επιχειρήσεις πρέπει να κατανοούν τις απειλές καθώς αυτές εξελίσσονται. Οι εξελιγμένοι κυβερνοεγκληματίες και οι προηγμένες, επίμονες απειλές (Advanced Persistent Threats – APT), μπορούν να κινηθούν γρήγορα και παρασκηνιακά, οπότε οι ομάδες ασφαλείας χρειάζονται ενημερωμένες και ακριβείς πληροφορίες για να διασφαλίσουν ότι οι άμυνες συντονίζονται αυτόματα και με ακρίβεια.

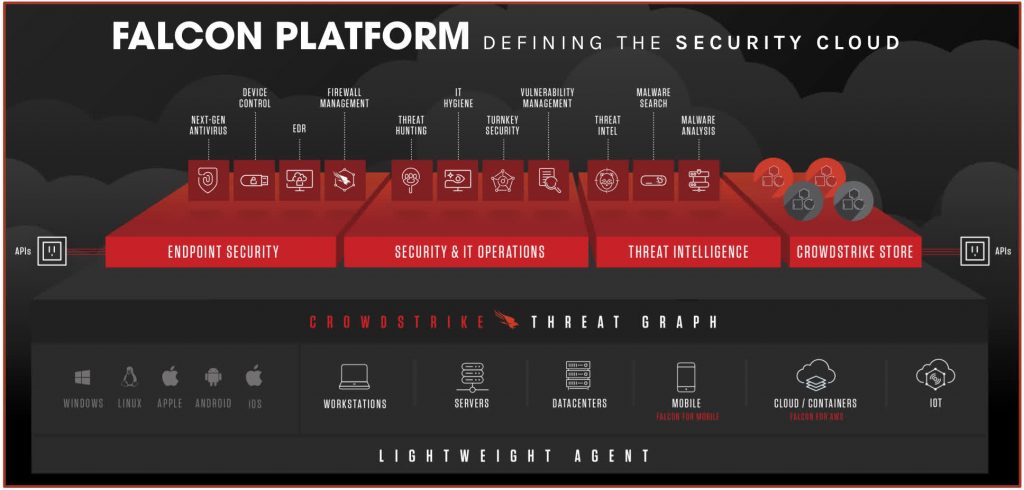

Η προσέγγιση της CrowdStrike με την πλατφόρμα Falcon

Με βαθιά γνώση, εμπειρία και εξειδίκευση στις λύσεις ασφάλειας για τα endpoints, η Cysoft ανακοίνωσε πρόσφατα μια ακόμη σημαντική συνεργασία που αναβαθμίζει περαιτέρω το χαρτοφυλάκιό της, με προηγμένες λύσεις και υπηρεσίες ασφάλειας, καλύπτοντας τις διαρκώς αυξανόμενες ανάγκες των σύγχρονων επιχειρήσεων και οργανισμών, κάθε κλάδου.

Ο λόγος για την CrowdStrike, τον ταχύτερα αναπτυσσόμενο προμηθευτή λογισμικού ασφάλειας για endpoints, σύμφωνα με την IDC και αναγνωρισμένο ως «ηγέτη» στο «The Forrester Wave™: Cybersecurity Incident Response Services», καθώς και στο «The Forrester Wave Report™: Enterprise Detection and Response Providers (EDR)».

Ακρογωνιαίο λίθο της CrowdStrike, αποτελεί η cloud-native πλατφόρμα CrowdStrike Falcon, η οποία προσφέρει μια ενοποιημένη λύση που συμπεριλαμβάνει αντιική προστασία επόμενης γενιάς (Next-Generation Antivirus – NGAV), ανίχνευση και απόκριση τελικών σημείων (Endpoint Detection and Response – EDR), έλεγχο συσκευών και αξιολόγηση ευπαθειών κ.α.

Εξάλλου, με τη χρήση τεχνητής νοημοσύνης, η πλατφόρμα της CrowdStrike, σε πραγματικό χρόνο παρακολουθεί, συλλέγει και αναλύει δεδομένα από περισσότερα από 3 τρισεκατομμύρια συμβάντα κυβερνοασφάλειας την εβδομάδα. Τα δεδομένα που προκύπτουν από δείκτες όπως εξελισσόμενες επιθέσεις, ευφυία απειλών, εμπλουτισμένη τηλεμετρία κ.α., χρησιμοποιούνται για τον μετριασμό των κινδύνων και την παροχή ολοκληρωμένης προστασίας έναντι των κυβερνοαπειλών στο IoT οικοσύστημα, θέτοντας παράλληλα τα ισχυρότερα θεμέλια για την ανάπτυξη στρατηγικών XDR και Zero Trust.